Ingénieur Pirate informatique : la nouvelle tendance des jeunes Kinois

Cette semaine, j’ai été invité par un ami à une conférence sur la cyber-sécurité à Kinshasa. Dans le quartier chic de GB dans la commune de Kintambo, moi et une dizaine d’autres personnes avions pris part à ce qui été présenté comme une conférence et qui après, prendra le nom de « démonstration de Hacking grandeur nature ». Une déception.

Confusion

Tout au long de l’exposé, l’intervenant ne cesse de rengainer les participants, leur donnant l’impression que le Hacking est un titre honorifique que l’on se donne et qui devrait inspirer le respect et la crainte. Pour les convaincre, il va narrer l’histoire d’un de ses étudiants de l’Université de Kinshasa. Ce dernier, manquera de tact vis-à-vis de son professeur lors d’un cours en lui lançant qu’il était un Hacker et que l’enseignant, n’avait rien à lui apprendre. Ce qui lui valut une mauvaise côte.

Pour se venger, l’étudiant aurait installé un scanner réseau (NMAP) couplé à un cheval de Troyes sur le serveur de l’Apparitorat de la Faculté. Cela lui aurait ainsi permis d’accéder aux listes des côtes et de modifier la sienne de 4 à 17 sur 20, après avoir scanné 500 gigas de données. Les faits se seraient déroulés au Département de Mathématique Informatique en 2016.

Des concepts mal expliqués

L’accent de l’intervenant était suffisamment déroutant pour comprendre ce à quoi il faisait allusion. « Ayin loukin mobile » au lieu de " Unlocking Mobile " pour déverrouiller un téléphone. Un Honey Pot est appelé « Port de Miel : c’est là où on va voir la magie en informatique ». Le cloud computing « pour craquer les mots de passe Facebook ». « WhatsApp Web pour espionner un compte WhatsApp », les IDS (intrusion detection systems) sont pour lui des « inventaires des systèmes pour firmware ». A cela s’ajoutera la technique de création de mots de passe par la formulation d’une phrase dont les premières lettres des mots serviront à composer ce qui est supposé être votre plus grand secret numérique.

Exemple, dans la phrase République démocratique du Congo au 30 juin 1960, les premières lettres sont récupérés pour former le mot de passe à savoir : R-D-D-C-A-1960. Soit RDDCA1960. Les gens devraient donc se servir de leur phrase fétiche pour composer leur mot de passe. Etant donné que beaucoup mettent cette phrase sur leur profil WhatsApp ou Facebook, ce n’est pas rassurant. Etre hacker n’est pas un grade ou un titre dont on se sert pour frimer à la cour de récré ou pour impressionner les gens. Le concept de Hacker lui même ne semble pas être bien défini.

Mobile des attaques

L’attaque d’un système d’information et/ou de communication se décline par la formule suivante : Attaque=Motif(s) + Méthode(s)+ Vulnérabilité(s).

Le motif dérive du principe qu’un système attaqué possède ou traite des données ayant une valeur pour l’assaillant.

A cet effet, l’assaillant utilise des outils (logiciels et techniques) pour exploiter les vulnérabilités d’un système, d’un procédé ou d’une politique de sécurité défaillante car, tout n’est pas implicitement lié aux seuls périphériques (ordinateurs, réseaux, téléphones) mais également, à des cadres réglementaires inappropriés ou mal élaborés.

Qui sont les Hackers ?

Être Hacker ne consiste pas uniquement à utiliser des logiciels pour générer des virus, scanner des réseaux ou déverrouiller des téléphones comme les participants de la conférence à laquelle j’ai participé en étaient convaincus.

Au-delà de l’aspect technique, réside une mentalité, un état d’esprit, des capacités analytiques et de déduction que beaucoup d’amateurs éludent quand ils se lancent dans l’aventure. Il existe sept catégories :

1) Les Black Hats (chapeaux noirs) :

Possèdent d’excellentes capacités techniques. Maitrisent parfaite de l’architecture des systèmes, interopérant entre systèmes d’exploitations (à l'aise sur Linux, Windows ou Mac), capacités de déduction de type logico-mathématique. Orientés dans plusieurs activités souvent de nature illégale.

2) Les White Hat Hackers (chapeaux blancs)

Identiques aux chapeaux noirs, utilisent leurs aptitudes dans la défense des systèmes. La plupart des analystes et chercheurs en sécurité informatique appartiennent à cette catégorie.

3) Grey Hat (chapeaux gris)

Sont à cheval entre les noirs et les blancs. Versatile en fonction des besoins.

4) Les Script Kiddies

Ils utilisent les programmes malveillants développés par les chapeaux noirs pour procéder à des attaques, et ce, par plaisir ou pour la gloire de se faire appeler Hacker. Leurs connaissances hors des logiciels est restreinte.

5) Les cyber-terroristes

Utilisent les technologies pour des motivations d’ordre politiques ou religieuses notamment. Leur but est de semer la terreur et le chaos. Ils radicalisent les gens en ligne, distillent la haine en menant des campagnes de désinformation et en endoctrinant des internautes pour les inciter à commettre des actes terroristes dans la vraie vie.

6) Hackers d’Etat

Hackers sponsorisés ou employés par des gouvernements pour pénétrer des infrastructures d’autres gouvernements à des fins d’espionnage ou de sabotage.

7) Les Hacktivistes

Activistes qui utilisent le Hacking pour faire passer des messages de nature politique ou autres, concernant une cause.

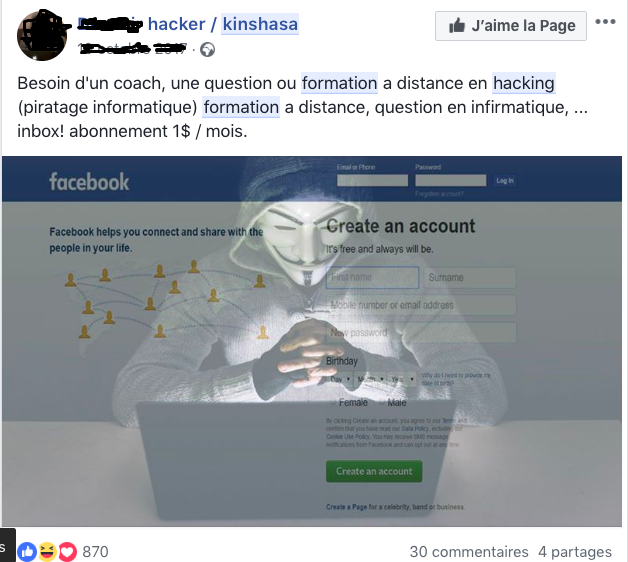

Des coach en Hacking commencent à émerger de gauche à droite. Beaucoup racontent n'importe quoi et nourrissent l'imagination de jeunes avec de faux concepts qu'ils ne maîtrisent pas eux-mêmes. Alors si l’aventure vous tente vraiment, vous devriez y réfléchir à deux fois avant de vous lancer.

/image%2F1618855%2F20180821%2Fob_a2ad3e_drapeau-rdc-a.jpg)

/image%2F1618855%2F20190227%2Fob_c263ef_img-20190226-wa0003.jpg)

/image%2F1618855%2F20181016%2Fob_4fddc1_hackers.jpg)

/image%2F1618855%2F20201001%2Fob_3a455c_capture-d-e-cran-2020-10-01-a-12.png)

/image%2F1618855%2F20200717%2Fob_eb90fd_isipaboss.jpeg)